Mengenal Prinsip Keistimewaan Cyber Security

Sekilas, fungsi dari Privileged Identity Management (PIM) dan Privileged Access Management (PAM) mungkin terlihat sama. Keduanya sama-sama berkaitan dengan user, access, dan roles. Meskipun keduanya memiliki keterkaitan dengan hal yang sama, PIM dan PAM nyatanya adalah solusi keamanan yang berbeda dan fungsi nya pun berbeda. Lalu, apa perbedaan antara Privileged Identity Management dan Privileged Access Management?

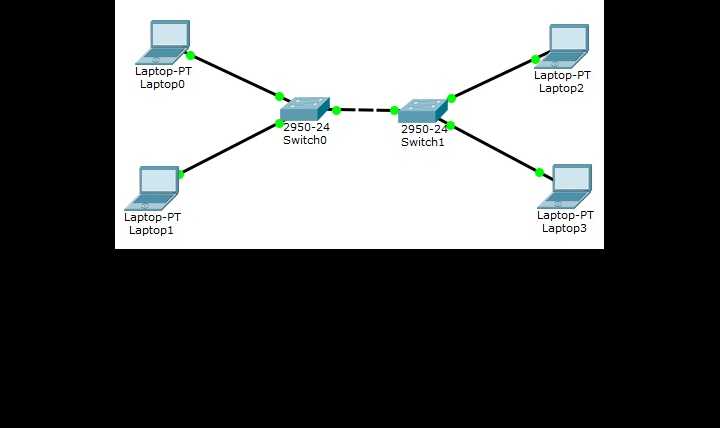

Fungsi solusi PIM diibaratkan sebagai “front door”, dimana perusahaan dapat menentukan akses yang tepat untuk setiap user general – seperti karyawan dan partner bisnis dalam berbagai sistem dan aplikasi yang dimiliki perusahaan. Sedangkan fungsi PAM diibaratkan sebagai “management” atau “back door”, dimana perusahaan dapat mengontrol, memonitor dan mengaudit aktivitas user dengan privileged access – user dengan peran yang lebih krusial dan tingkat akses yang lebih tinggi dalam sistem.

Privileged Identity Management dan Privileged Access Management

Untuk membuat kita lebih mudah mengenali apa saja perbedaannya, mari kita lihat perbedaan antara Privileged Identity Management dan Privileged Access Management dari segi risk yang ditangani, scope yang dikuasai, dan fitur yang dimiliki.

· Risk

Jika kita membandingkan dari segi risikonya, user dengan privileged access memiliki tingkat kerentanan yang paling tinggi diantara user lainnya, karena mereka memiliki kemampuan untuk melakukan aktivitas apa pun di dalam sistem. Dan setiap penjahat siber pasti menargetkan untuk mengambil alih privileged accounts untuk mendapatkan akses di fungsi administratif utama dan seluruh sumber daya IT perusahaan.

Singkatnya, sebagai solusi yang berfungsi untuk meningkatkan keamanan aset perusahaan, PAM melindungi data sensitif dari user dengan privileged access, sedangkan PIM melindungi data yang berkaitan dengan operasional bisnis sehari-hari dari general user seperti karyawan dan partner bisnis.

PIM melindungi dengan cara mengontrol akses yang dimiliki oleh user, dimana dengan menggunakan PIM akses dapat diberikan, dibatasi, dan dicabut dengan mudah tanpa mengabaikan request access flow. Semua akses yang diberikan kepada sebuah akun, akan tetap membutuhkan approval dari divisi atau jabatan yang berwenang. PIM juga dapat memberikan laporan terhadap akun-akun yang sudah tidak pernah digunakan, sehingga administrator dapat mencabut akses akun-akun ini agar tidak dapat diakses oleh unauthorized user yang berpotensi menjadi celah keamanan.

· Scope

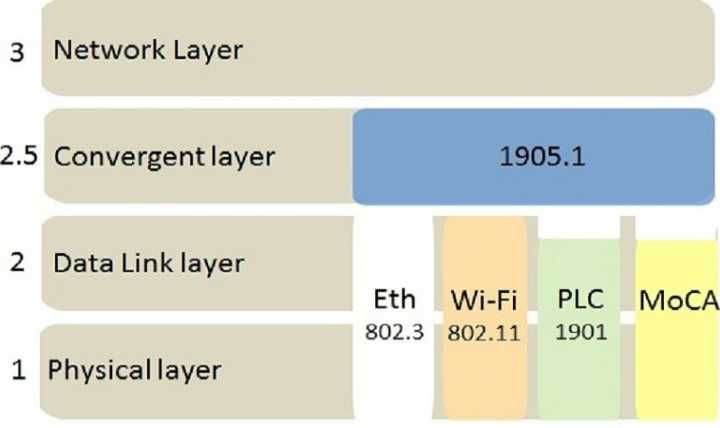

Fungsi PIM memiliki scope yang lebih besar jika dibandingkan dengan PAM. PIM mengatur seluruh identitas dan akses user di berbagai aplikasi berbeda yang berada di On-Prem maupun Cloud dan juga mengelola semua aktivitas bisnis dalam sumber daya IT secara umum. PIM juga memiliki ekosistem protokol dan mekanisme otentikasi yang lebih banyak untuk mengamankan identitas.

Sedangkan, PAM mengelola akses yang dimiliki privileged user dengan mengontrol, memonitor, dan mengaudit semua aktivitas dalam privileged account yang scopenya tidak seluas general account.

· Features

Dapat dikatakan bahwa fitur yang dimiliki solusi PAM sudah selangkah lebih maju dibanding fitur yang dimiliki solusi PIM, karena PAM melindungi data sensitif dari privileged user yang mungkin menggunakan hak akses mereka secara berlebihan dan menyalahgunakan data sensitif yang ada dalam sistem. Solusi PIM dapat mengaktifkan dan menonaktifkan akses, tetapi tidak menyediakan fungsi yang sama seperti solusi PAM, seperti:

- Mengatur manajemen password dan melindungi aktivitas privileged user dengan adaya fitur session monitoring.

- Membatasi penggunaan akun berdasarkan waktu tertentu dan tingkat persetujuan tertentu.

- Terdapat fitur pemberitahuan otomatis secara real-time jika ada aktivitas privileged users dalam sistem tanpa sepengetahuan administrator.

- Mengetahui seluruh aktivitas dalam sistem mulai dari saat akses diminta, disetujui dan digunakan.

- Mengaudit seluruh aktivitas dalam sistem, dan memastikan aktivitasnya sesuai dengan tujuan dan peran masing-masing user.

Jika disimpulkan, PIM mengatur apa yang akan setiap user lihat dan lakukan dalam sistem, dan solusi PAM memastikan bahwa user tidak akan dapat menghapus, menyalin, atau mengubah informasi apa pun dari sistem penting tanpa adanya pengawasan, dan akan dilakukan pemblokiran jika tindakannya dianggap berbahaya.

English

English