Mengenal Prinsip Keistimewaan Cyber Security

Sekilas, fungsi dari Privileged Identity Management (PIM) dan Privileged Access Management (PAM) mungkin terli ...

Sekilas, fungsi dari Privileged Identity Management (PIM) dan Privileged Access Management (PAM) mungkin terli ...

Beberapa tahun terakhir ini perkembangan teknologi sangatlah cepat. Kebutuhan untuk merancang sebuah website untuk bisni ...

Di dunia kerja skills, pengalaman, dan kompetensi sangatlah dibutuhkan agar dapat menyelesaikan pekerjaan dengan efisien ...

Apa itu UI/UX Designer?UI/UX adalah singkatan dari User Interface dan User Experience. Kedua hal tersebut adalah dua bi ...

Switching Lab 13 : Etherchannel PagPBy : Ajriya Arkan December 11, 2020 LAB 13Untuk lab ini menggunakan P ...

Tambahkan PC-3 dan Router. Kita buat vlan 20 serta daftarkan ke port e0/2 SW-1SW-KANAN(config)#vlan 20 SW-KANA ...

Kita harus mengkonfigurasi VLAN pada kedua switchSW 1SW-KIRI#vlan database % Warning: It is recommended to configur ...

Saat ini virtual machine merupakan salah satu alternatif bagi kamu yang ingin membuat sebuah infrastruktur atau aplikasi ...

Fault Tolerance adalah teknologi yang didesain sedemikian rupa untuk sebuah virtual machine yang memungkinkan terjadinya ...

Dalam CentOS versi terbaru yaitu CentOS 7, system startup beserta proses server di manage oleh systemd dan service manag ...

Konfigurasi VPN PPTP di MikroTik (14237 Pengunjung)

Konfigurasi VPN PPTP di MikroTik (14237 Pengunjung)

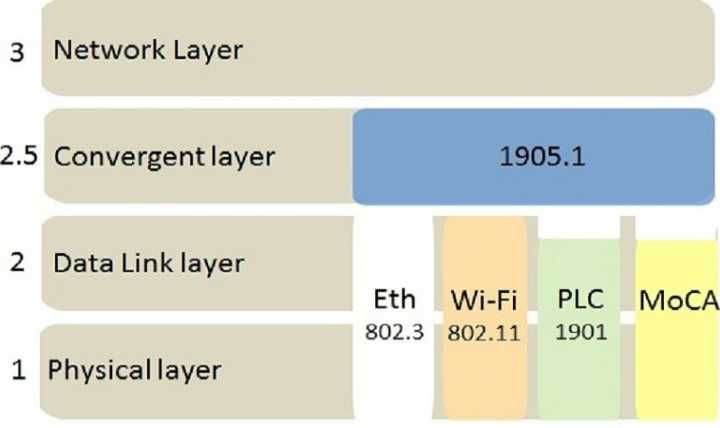

Perbedaan OSI Layer vs TCP/IP (11707 Pengunjung)

Perbedaan OSI Layer vs TCP/IP (11707 Pengunjung)

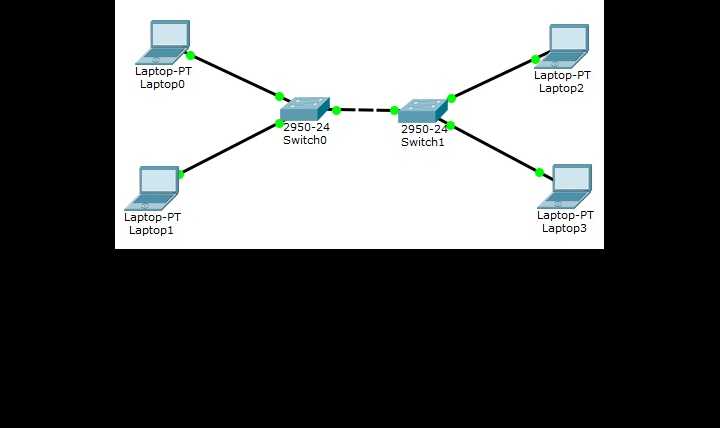

Cara membuat VLAN Trunking di Cisco Packet Tracer (9620 Pengunjung)

Cara membuat VLAN Trunking di Cisco Packet Tracer (9620 Pengunjung)

Network Scanning Tools Paling Populer (8004 Pengunjung)

Network Scanning Tools Paling Populer (8004 Pengunjung)

Top 5 Firewall Terbaik di Dunia (7865 Pengunjung)

Top 5 Firewall Terbaik di Dunia (7865 Pengunjung)

Konsep Network Addressing Dalam Jaringan (7684 Pengunjung)

Konsep Network Addressing Dalam Jaringan (7684 Pengunjung)

Cara download dan install Python 3.9.9 di windows 10 (Panduan Lengkap) (5918 Pengunjung)

Cara download dan install Python 3.9.9 di windows 10 (Panduan Lengkap) (5918 Pengunjung)

Rekomendasi Softwares yang Wajib Digunakan Network Engineer (5912 Pengunjung)

Rekomendasi Softwares yang Wajib Digunakan Network Engineer (5912 Pengunjung)

20+ Perintah Linux yang paling sering dipakai (5418 Pengunjung)

20+ Perintah Linux yang paling sering dipakai (5418 Pengunjung)

Mengenal CIA triad Dalam Cyber Security (5129 Pengunjung)

Mengenal CIA triad Dalam Cyber Security (5129 Pengunjung)