Mengenal Prinsip Keistimewaan Cyber Security

Sekilas, fungsi dari Privileged Identity Management (PIM) dan Privileged Access Management (PAM) mungkin terli ...

Sekilas, fungsi dari Privileged Identity Management (PIM) dan Privileged Access Management (PAM) mungkin terli ...

Pandemi, secara mendasar telah merubah bagaimana dunia kita bekerja. Dari setiap hari tatap muka jadi tatap layar, dar ...

Masalah yang sering terjadi pada komputer / laptop kamu adalah terserang virus. Nah, ini akan membuat performa laptop ka ...

Dalam bidang IT ada banyak sekali spesialisasinya, misalnya seperti: programmer, developer, security, big data, data sc ...

Bingung saat harus negosiasi gaji? Tahap negosiasi gaji biasanya dilakukan saat interview kerja atau perpanjangan kontra ...

Setelah mengirimkan cv kepada recruiter, jika kamu lolos ke tahap selanjutnya maka akan ada sesi interview. Selamat untu ...

Saat ini blockchain menjadi semakin populer di Indonesia. Salah satu kegunaan blockchain yang paling sering dibahas adal ...

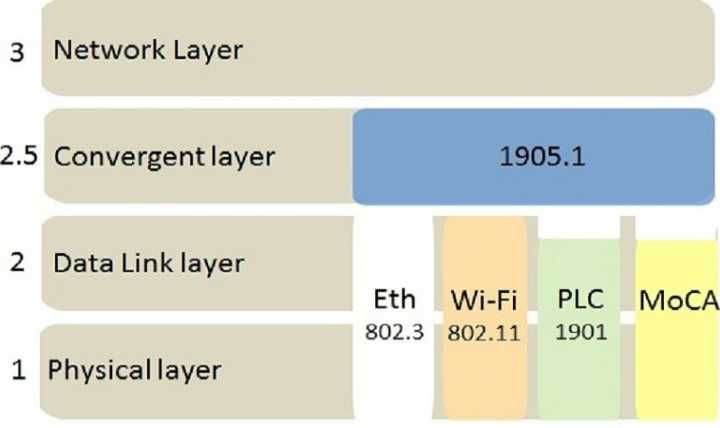

Software Defined WAN atau lebih dikenal dengan SDWAN adalah salah satu penerapan teknologi SDN untuk mengkontrol WAN dan ...

Software Defined WAN atau lebih dikenal dengan SDWAN saat ini sudah menjadi salah satu teknologi yang hype dan banyak se ...

Untuk recover password admin zimbra, kamu bisa ikutin langkah sederhana dibawah ini.1. Langkah pertam ...

Konfigurasi VPN PPTP di MikroTik (14237 Pengunjung)

Konfigurasi VPN PPTP di MikroTik (14237 Pengunjung)

Perbedaan OSI Layer vs TCP/IP (11707 Pengunjung)

Perbedaan OSI Layer vs TCP/IP (11707 Pengunjung)

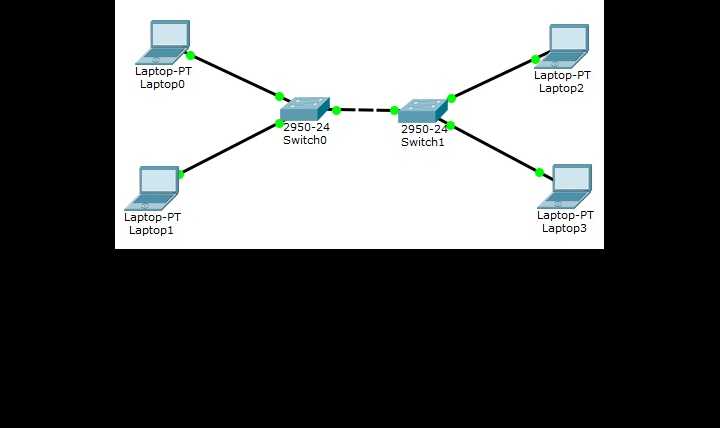

Cara membuat VLAN Trunking di Cisco Packet Tracer (9620 Pengunjung)

Cara membuat VLAN Trunking di Cisco Packet Tracer (9620 Pengunjung)

Network Scanning Tools Paling Populer (8004 Pengunjung)

Network Scanning Tools Paling Populer (8004 Pengunjung)

Top 5 Firewall Terbaik di Dunia (7865 Pengunjung)

Top 5 Firewall Terbaik di Dunia (7865 Pengunjung)

Konsep Network Addressing Dalam Jaringan (7684 Pengunjung)

Konsep Network Addressing Dalam Jaringan (7684 Pengunjung)

Cara download dan install Python 3.9.9 di windows 10 (Panduan Lengkap) (5918 Pengunjung)

Cara download dan install Python 3.9.9 di windows 10 (Panduan Lengkap) (5918 Pengunjung)

Rekomendasi Softwares yang Wajib Digunakan Network Engineer (5912 Pengunjung)

Rekomendasi Softwares yang Wajib Digunakan Network Engineer (5912 Pengunjung)

20+ Perintah Linux yang paling sering dipakai (5418 Pengunjung)

20+ Perintah Linux yang paling sering dipakai (5418 Pengunjung)

Mengenal CIA triad Dalam Cyber Security (5129 Pengunjung)

Mengenal CIA triad Dalam Cyber Security (5129 Pengunjung)